Comment réagir à un piratage de données – l’exemple de Smith Family

L’association australienne Smith Family (collecte annuelle environ 80M€) a été récemment victime d’une cyber attaque.

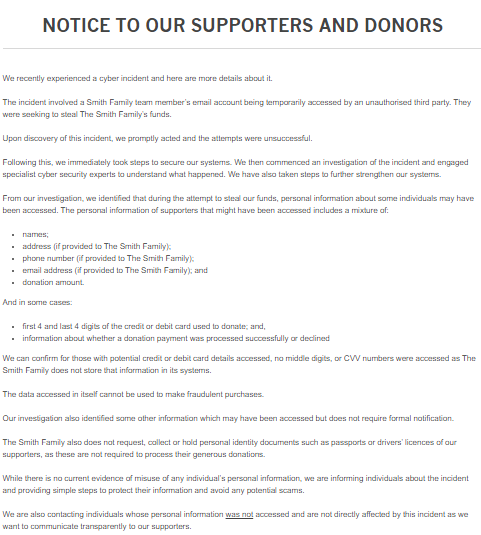

Parallèlement aux actions techniques, sa réaction en termes de communication a consisté en la mise en avant sur son site d’une page dédiée explicative sur les circonstances de l’incident et ses conséquences pour les personnes concernées.

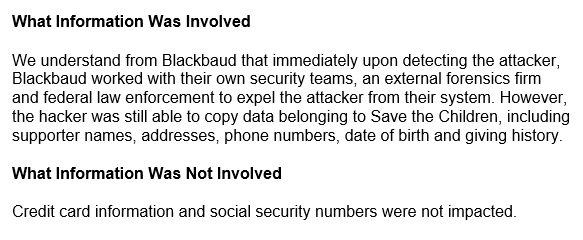

Une communication la plus transparente possible, organisée en 3 volets

Informer

- Cet incident a-t-il un rapport avec le vol de données Medibank ?

- Les autorités ont-elles été informées ?

- Comment puis-je savoir que cette affaire sera terminée pour ce qui me concerne ?

Expliquer

- Comment nous-sommes-nous rendu compte de l’incident

- Comment le pirate a-t-il pu accéder à l’email de notre collaborateur

- Pourquoi Smith Family dispose-t-elle d’informations personnelles à mon sujet ?

Rassurer

- L’attaque a-t-elle été interrompue

- Des données personnelles ont-elles été divulguées

- Comment savez-vous qu’aucune donnée personnelle n’a été utilisée

- Nos systèmes sont-ils toujours opérationnels ?

- Dois-je annuler ma carte bancaire ?

- Que dois-je faire maintenant ?

- Puis-je toujours faire un don en ligne ?

Pour information, l’association semble utiliser la solution CRM Dynamics 365. voir ici